Kontrole mitygujące – czy to lek na „całe zło” w nadmiarowych uprawnieniach w SAP?

Część #5/5 Podsumowanie i wnioski.

Piąta i jednocześnie ostatnia część jest podsumowaniem całego cyklu pięciu artykułów. W tej części zbierzemy wszystkie informacje i odpowiemy na pytanie, dlaczego temat kontroli ryzyk dostępowych i SoD jest ważny i warto się nim w sposób uporządkowany zajmować. Dlaczego nadmiarowe uprawnienia są groźne i nie można tego problemu zostawiać na później? Dlaczego audyty finansowe tak bardzo szczegółowo analizują ten temat? Wybierzemy też najważniejsze punkty z wcześniejszych części, aby w krótkim podsumowaniu przedstawić zarówno sam problem jak i metodę postępowania z nim. Na końcu spojrzymy również na temat z perspektywy finansowej – od czego zależy koszt ‘compliance’ ($$$) i jak go ograniczać. Miłej lektury!

Dlaczego temat jest ważny?

Co roku organizacja amerykańska ACFE (Association of Certified Fraud Examiners) bada przypadki nadużyć w organizacjach na całym świecie. Dane ujawnione w raporcie za 2020 rok, potwierdzają widoczny do wielu lat trend, w którym koszty nadużyć wynoszą średnio 5 % przychodów finansowych. Średnio 14 miesięcy zajmuje wykrycie nadużycia od momentu jego pierwszego wystąpienia. Nadużycia kosztują firmy średnio 8300 USD miesięcznie. Finansowa korupcja to najczęstszy rodzaj nadużycia. W samym raporcie autorzy wielokrotnie podkreślają, że najlepszym kosztowo-efektywnym podejściem do ograniczenia strat finansowych wynikających z nadużycia jest zapobieganie, czyli niedopuszczenie do wystąpienia nadużycia.

Może wydawać się to oczywiste, natomiast z naszej perspektywy ważne jest zwrócenie uwagi na ‘kierunek myślenia’. Co znaczy, że jest to możliwe i warto inwestować w zapobiegnie nadużyciom niż ponosić koszty napraw szkód przez nie wyrządzonych. Brak właściwego systemu kontroli wewnętrznej odpowiada za 1/3 nadużyć. Nawiązujemy tu do tematu naszego artykułu, gdyż pytanie o kontrole mitygujące to jest pytanie o architekturę systemu kontroli wewnętrznej. Budowanie skutecznego systemu kontroli wewnętrznej należy rozpocząć, podobnie jak budowę domu, od dobrych fundamentów. Nasze doświadczenie pokazuje, że tym fundamentem są odpowiednie zabezpieczone systemy informatyczne, które wspierają procesy biznesowe i generują w wyniku ich realizacji dane finansowe. Podsumowanie tych danych finansowych znajduje się później w Rachunku wyników i strat, czy też w Bilansie finansowym przedsiębiorstwa. Dane te są podstawą podejmowania decyzji inwestycyjnych przez inwestorów oraz wytyczania kierunków działania przez Zarząd i kierownictwo firmy. Nie mogą zatem być błędne. Centralnym punktem zabezpieczenia prawidłowości przetwarzania tych danych jest odpowiednio zaplanowany, zaprojektowany i wdrożony system kontroli uprawnień użytkowników. Uprawnienia mają tą zaletę, że jeżeli nie dają możliwości wykonania określonej operacji w systemie informatycznym, to użytkownik jej nie wykona. Oczywiście jest to często przedmiot frustracji użytkowników, którzy chcą realizować powierzone im zadania a system wyświetla komunikat „Nie masz uprawnień do wykonania tej operacji”. Najważniejsze jednak, że w swojej naturze poprawne zbudowane uprawnienia w systemie SAP daje możliwość prewencyjnej kontroli, czyli zapobiegania wystąpieniu nadużycia finansowego.

Jak podejść kompleksowo do tematu?

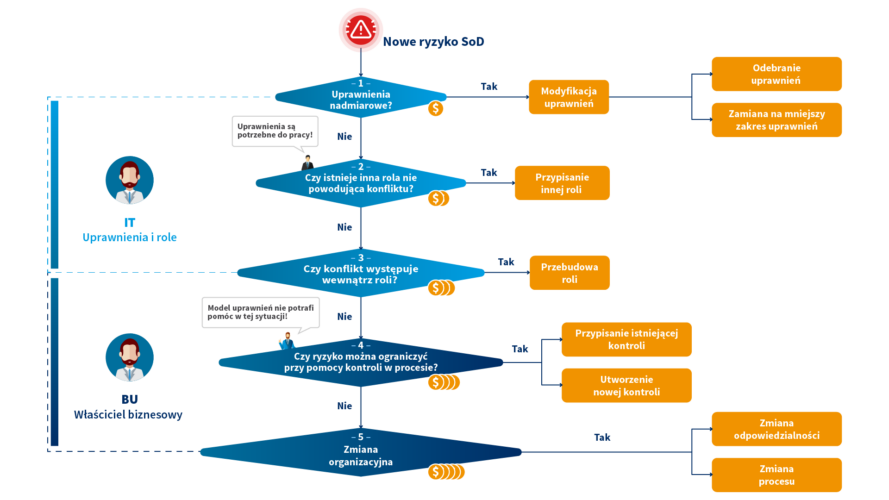

W kilku słowach – w momencie zidentyfikowania ryzyka nadmiarowych uprawnień nie zaczynać od wdrożenia nowej kontroli mitygującej. W pierwszej kolejności należy przenalizować model uprawnień i ustalić czy użytkownik, który posiada ryzyka nadmiarowych uprawnień, potrzebuje dostęp, z którego wynika ryzyko. Praktyka pracy z organizacjami pokazuje, że użytkownicy wykorzystują jedynie 50-60% uprawnień której mają przypisane. Warto podejść indywidualnie do każdego zidentyfikowanego ryzyka w uprawnieniach, biorąc pod uwagę poziom ryzyka jak i jego negatywny wpływ na naszą organizację. Po podjęciu decyzji o braku akceptacji dla skutków ryzyka i chęci jego eliminacji warto przenalizować poniżysz algorytm, które prezentuje możliwe działania oraz co ważniejsze sugerowaną kolejność ich wykonywania.

Jak radzić sobie z nadmiarowymi uprawnieniami?

Nadmiarowe uprawnienia wynikają często z kopiowania uprawnień na etapie ich nadania („Proszę o uprawnienia takie jak ma p. Kowalski) oraz faktu, że bardzo rzadko są one odbierane podczas przechodzenia pracownika ze starego do nowego obszaru. Z pomocą przychodzi system do okresowej weryfikacji uprawnień, który pozwala określić uprawnienia, które nie są lub nie były (np. w okresie ostatnich 6-12 miesięcy) wykorzystywane przez użytkownika systemu do realizacji zdań powierzonych w zakresie obowiązków. Proces okresowej weryfikacji to fundament systemu kontroli uprawnień, niestety firmy rzadko z tego korzystają, gdyż taki proces jest trudno implementowany w organizacji bez zastosowania właściwych narzędzi, które wspierają decyzje kierownictwa. Cenną informacją w trakcie takiego przeglądu uprawnień jest nie tylko czy dana transakcja była wykorzystywana, ale również czy np. dane ryzyko pojawiało się już w historii przeglądów i jeżeli tak, to jaka wtedy była podęta decyzja (akceptacja lub odrzucenie uprawnień) dla danego ryzyka, kontekstu organizacyjnego oraz użytkownika. Przed uruchomieniem przeglądu uprawnień przydatną informacją jest określenie, które uprawnienia zostały już odebrane zgodnie z decyzją weryfikatorów a np. zostały ponownie nadane w procesie nadawania uprawnień. Dlatego właśnie procesy nadawania i okresowej weryfikacji powinny być wzajemnie sprzężone, tak, aby informacja pomiędzy nimi była współdzielona dla lepszych decyzji kierownictwa organizacji.

Jak poprawić model uprawnień?

Dobry model uprawnień to taki, w którym użytkownicy mają tylko te uprawnienia, które są im niezbędne do realizacji zadań powierzonych na danym stanowisku. W tym momencie często pojawią się dwa wyzwania. Pierwsze to w jaki sposób określić co jest potrzebne do realizacji zadań na danym stanowisku, a drugie jak to technicznie zdefiniować (zmapować) na dostępy w systemie SAP (ERP). Zakres obowiązków na danym stanowisku jest określony, lecz często zdarza się, że dopuszczane jest rozszerzenie zakresu zadań pracownika – a co za tym idzie – dostępów. Jest to częściowo zrozumiała praktyka, tylko nie polepsza ona sytuacji osoby, która ma zaprojektować nowy model uprawnień i chce go oprzeć o minimalny potrzebny do pracy. W takiej sytuacji, w trakcie inicjatywy projektowej, kierownictwo na nowo rozpisuje podział zadań w danym procesie czy obszarze. W tym celu wykorzystuje praktyki płynące z matryc rozdziału obowiązków, które definiują zakres uprawnień, których nie powinno się łączyć, gdyż one powodują nieakceptowalne ryzyka dla firmy. Podsumowując zatem model uprawnień powinien zawierać następujące cechy:

- uprawnienia użytkownika powinny być minimalne, potrzebne do realizacji zdań na danym stanowisku. Nie powinno być uprawnień nadmiarowych, potrzebnych w trakcie realizacji zastępstwa czy otrzymanych w ramach realizacji pracy na poprzednich stanowiskach,

- uprawnienia nie powinny zawierać ryzyka rozdziału obowiązków, w szczególności takich oznaczonych jako poziom wysoki, krytyczny,

- proces nadawania uprawnień powinien być szczelny, tzn. taki który uwzględnia analizę ryzyka rozdziału obowiązków przed przypisaniem uprawnień. Uprawnienia nie powinny być kopiowane z innych użytkowników (często stosowane uproszczenie w procesie nadawania uprawnień). Dostęp do danych powinien być wielostopniowy, w szczególności zatwierdzony przez właściwego właściciela danych („Data owner” czy np. „Role owner”), czyli unikanie sytuacji w którym przełożony pracownika z obszaru logistyki nadaje uprawnienia do obszarów finansowych,

- uprawnienia powinny być okresowo weryfikowane, tak aby uwzględnić zmiany organizacyjne, procesowe czy też te wynikające z prowadzonej polityki HR. Właściciel danych powinien mieć narzędzia na okresową (raz w roku) sprawną (wspierającą podejmowanie decyzji) weryfikację istniejących dostępów .

Jak rozsądnie korzystać z kontroli mitygujących?

Kontrole mitygujące nie są idealnym rozwiązaniem problemu nadmiarowych uprawnień, ale zaimplementowane w prawidłowy sposób mogą być skuteczną ochroną przed ryzykami nadmiarowych uprawnień. Znajdują one zastosowanie szczególności wtedy, gdy w systemie SAP/ERP, niemożliwe jest częściowe ograniczenie lub odebranie uprawnień użytkownika. Organizacja posiada zasoby lub w krótkim okresie dopuszcza możliwość zmiany aktualnego sposobu realizacji procesu.

W trzeciej części artykułu opisywaliśmy istotną rolę znajomości kontekstu biznesowego oraz ustalenie czy mechanizmy które chcemy utworzyć już przypadkiem nie zostały zaimplementowane w organizacji lub istnieją podobne, adresujące ten sam cel kontrolny (to samo ryzyko) tylko sposób opisana czynności kontrolnej. Bardzo ważne jest, aby unikać duplikacji czynności kontrolnych ponieważ generuje to olbrzymie koszty dla organizacji, nie gwarantując przy tym lepszego (skutecznego) zarządzania ryzykami które zidentyfikowaliśmy. Ważnym elementem, który pomaga uniknąć duplikacji jest automatyczne repozytorium kontroli i ryzyk, które pozwala w różnych aspektach raportować powody istnienia kontroli w procesach: perspektywa ryzyk, regulacji czy wymagań prawnych, procesów, etc. Dotykając odpowiedniej skali (>30 ryzyk) nie jest możliwe utrzymanie takiego repozytorium i systemu bez odpowiedniego narzędzia, które zapewni możliwość implementacji automatycznych kontroli mitygujących.

Zmiany w procesach biznesowych

Jeżeli nie mamy możliwości implementacji kontroli biznesowych lub ich implementacja nie jest uzasadniona w dłuższej perspektywie, warto rozważyć zmiany w dotychczasowym sposobie realizacji procesów biznesowych. W krótkim okresie jest to większy wysiłek organizacyjny, ale w dłuższej perspektywie takie działanie może okazać się korzystniejsze. Oczywiście doraźne zmiany w procesach biznesowych wymagają odpowiedniej inicjatywy projektowej, która zaplanuje i zaprojektuje przyszły kształt procesów a następnie przygotuje mapę drogową dojścia do tego stanu. Następnie poprzez mechanizmy monitorowania postępów zagwarantuje, że zmiany zostaną wdrożone. Wymaga to kosztów związanych:

- pracą własnych managerów lub/oraz zewnętrznych ekspertów, którzy pomogą zaprojektować docelowy model,

- kosztów przeszkolenia pracowników z nowego sposobu realizacji procesu,

- kosztów związanych z utrzymaniem nowego modelu, które w założeniu powinny być mniejsze niż dotychczas ponoszone koszty.

Ile to kosztuje?

Na koniec warto pochylić się nad aspektem finansowym. Z naszego doświadczenia jest to często pomijany aspekt, gdyż kierownictwo firmy kieruje się często myśleniem w kategoriach przymusu, gdyż wymaga tego określona regulacja prawna. Często jest to uzasadnione, ale lata naszej zawodowej praktyki pokazują, że żadna regulacja nie wskazuje wprost metody implementacji. Metoda implementacji zależy od decyzji kierownictwa lub zewnętrznych doradców, którzy ulegają podejściu opartemu na zasadę, że lepiej jest zrobić więcej niż mniej. W latach 2003-2005, kiedy pojawiały się na świecie pierwsze implementacje ustawy Sarbanes – Oxley, które wymusza zbudowanie systemu kontroli wewnętrznej, organizacje na potęgi tworzyły kolejne mechanizmy kontrolne. W kolejnych latach realizowano wiele kosztownych projektów optymalizacji, gdyż okazywało się że bardzo dużo kosztuje utrzymanie nieuzasadnionych, nieprzemyślanych kontroli w procesach biznesowych. Ten koszt kontroli wynikał bezpośrednio lub pośrednio z:

- czasu (roboczo-dni) menadżerów średniego i wysokiego szczebla poświęconego nie tylko na realizację kontroli w procesie biznesowym, ale również jej dokumentowanie i opisywanie,

- czasu (roboczo-dni) audytów wewnętrznych i zewnętrznych potrzebnych na testowanie tych mechanizmów, czyli uprawnienia się że działają one prawidłowo i w dalszym stopniu adresują cele kontrolne wynikające z opisanego ryzyka.

Na drugim biegunie są kary ponoszonych przez firmy za brak kontroli lub nieprawidłowe zrozumienie wymagań. Komisja nadzorująca amerykańską giełdę (Securities and Exchange Commission (SEC)) tylko w 2019 roku nałożył kar na antonimiczną kwotę 4.3 mld USD.

Wyzwaniem pozostaje zatem prawidłowy balans pomiędzy skutecznością systemu kontroli wewnętrznej a nakładami poniesionymi na jego wdrożenie i późniejsze utrzymanie. Właściwy system uprawnień pozwala ograniczyć koszty utrzymania takiego systemu, a zaoszczędzone środki można mądrze zainwestować w automatyzację i utrzymanie tych mechanizmów kontrolnych, które są właściwe dla zdefiniowanej bazy ryzka.