SAP Security & Authorizations

S/4 Hana security conversion

Podczas przejścia z SAP ECC na S/4HANA podstawowa architektura i modele danych ulegają znaczącym zmianom. Może to wpłynąć na sposób zarządzania dostępem użytkowników i uprawnieniami w nowym systemie. Dlatego ważne jest, aby podczas procesu konwersji do S/4 Hana przeglądać i aktualizować zabezpieczenia i autoryzacje, aby były zgodne z nową architekturą systemu i spełniały wymagania Państwa organizacji.

S/4HANA wprowadza nowe funkcje i możliwości, które wymagają zdefiniowania nowych uprawnień. Na przykład, nowe aplikacje Fiori mogą wymagać autoryzacji dla określonych ról użytkowników. Dlatego ważne jest, aby w kontekście nowych możliwości systemowych przeglądać i aktualizować autoryzacje. Przy konwersji na S/4HANA należy wziąć pod uwagę kilka kluczowych kwestii dotyczących zabezpieczeń i autoryzacji:

- Przegląd i aktualizacja ról użytkowników i autoryzacji: S/4HANA wprowadza nowe funkcje i możliwości, które wymagają zdefiniowania nowych autoryzacji. Dlatego ważne jest, aby w kontekście nowych możliwości systemowych przeglądać i aktualizować role użytkowników i autoryzacje. To pomoże zapewnić, że użytkownicy mają niezbędny dostęp do wykonywania swoich zadań, minimalizując jednocześnie ryzyko nieautoryzowanego dostępu.

- Przegląd i aktualizacja kontroli segregacji obowiązków (SoD): S/4HANA może wprowadzać nowe procesy biznesowe i transakcje, które wymagają wdrożenia nowych kontroli SoD. Dlatego ważne jest, aby przeglądać i aktualizować kontrole SoD w kontekście nowych możliwości systemowych.

- Szkolenie użytkowników w zakresie nowych funkcji zabezpieczeń i autoryzacji: Użytkownicy mogą potrzebować szkolenia w zakresie nowych funkcji zabezpieczeń i autoryzacji w S/4HANA, takich jak korzystanie z aplikacji Fiori i nowych autoryzacji. Ważne jest, aby upewnić się, że użytkownicy są świadomi wszelkich zmian w ustawieniach zabezpieczeń i autoryzacji oraz w jaki sposób ich dotyczą.

Techniczne kroki wymagane do przekonwertowania autoryzacji na S/4HANA mogą się różnić w zależności od konkretnej architektury systemowej i wymagań Państwa organizacji. Niemniej jednak, oto kilka kroków, które można podjąć podczas procesu konwersji:

- Przed rozpoczęciem procesu Konwersji do S4/Hana ważne jest, aby dokładnie przeanalizować aktualną koncepcje ról i uprawnień. Analiza ta powinna identyfikować potencjalne konflikty, redundancje lub nieefektywności w istniejących koncepcjach autoryzacji. Warto zweryfikować korzystanie z transakcji i odpowiadających im programów niestandardowych, aby zidentyfikować transakcje, które już nie są używane i które należy wycofać ze systemu aby uniknąć ich przenoszenia do nowego S/4 Hana. Przykładem jest ograniczanie dostępu do konkretnego obiektu w większości ról a jednocześnie przyznawania nieograniczonego dostępu do tego samego obiektu w innym obszarze biznesowym, gdzie administrator uprawnień lub dedykowany projekt nie miał świadomości tych ograniczeń.

- Następnie należy ocenić wpływ procesu konwersji do S/4HANA na istniejącą koncepcje autoryzacji, role i profile. Na tym etapie warto zidentyfikować role i profile, które wymagają dostosowania w PFCG, korzystając z trybu eksperta.

- W oparciu o analizę wykonaną przed procesem konwersji i ocenę wpływu S/4HANA powinien zostać opracowany plan konwersji. Plan ten powinien określić role i profile, które wymagają dostosowania, nowe autoryzacje, które należy zdefiniować, oraz wszelkie inne zmiany, które trzeba wprowadzić, aby dopasować istniejące koncepcje autoryzacji do nowej architektury systemu.

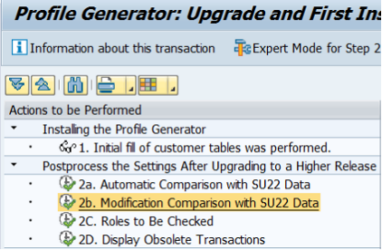

- Dostosuj role i profile – w systemie S/4HANA może to obejmować usuwanie redundancji, optymalizowanie przypisania autoryzacji oraz definiowanie nowych ról i profili. Przed dostosowaniem ważne jest, aby oczyścić (zaktualizować) powiązania transakcji i programów używając do tego transakcji SU25 oraz poszczególnych etapów procesu 2a, 2b i 2c. Należy pamiętać o aktualizacji technicznej definicji obecnej macierzy rozdziału obowiązków SoD, aby odzwierciedlić zmiany wynikające z przekształceń w zakresie bezpieczeństwa i autoryzacji w S/4HANA.

- Następnie należy zdefiniować nowe autoryzacje – ponieważ S/4HANA wprowadza nowe funkcje i funkcjonalności, konieczne jest zdefiniowanie nowych autoryzacji w bieżącym modelu ról oraz w macierzy SoD, która chroni twoją koncepcję autoryzacji.

- Testowanie nowych uprawnień - po zdefiniowaniu nowych uprawnień, należy dokładnie je przetestować, aby upewnić się, że działają zgodnie z zamierzeniem i spełniają wymagania biznesowe. Upewnij się, że twoje raporty SOD definiują aktualne ryzyka SOD, które obejmują zmiany wynikające z konwersji do S/4 HANA.

- Szkolenie użytkowników: Użytkownicy powinni być szkoleni w zakresie nowych koncepcji uprawnień, ról i profili, aby zapewnić, że rozumieją zmiany i jak są nimi dotknięci.

Nasza usługa konwersji bezpieczeństwa i uprawnień S/4 pomaga organizacjom optymalizować ustawienia bezpieczeństwa i dostęp użytkowników podczas procesu konwersji do S/4HANA. Obejmuje kompleksową analizę przed rozpoczęciem procesu konwersji, ocenę wpływu S/4HANA, opracowanie planu konwersji, dostosowanie ról i profili, definiowanie nowych uprawnień, testowanie i szkolenie użytkowników. Nasz zespół posiada szerokie doświadczenie w konwersji uprawnień do S/4HANA i jest na bieżąco z najnowszymi funkcjami i najlepszymi praktykami dotyczącymi bezpieczeństwa. Do tej pory zrealizowaliśmy już kilkanaście takich projektów, chętnie umówimy spotkanie z naszymi Klientami aby porozmawiać o szczegółach.

Skontaktuj się z nami dzisiaj, aby dowiedzieć się więcej o tym, jak nasza usługa konwersji bezpieczeństwa i uprawnień S/4 może pomóc Twojej organizacji w jej transformacji cyfrowej.

Bezpieczeństwo SAP

Kompleksowe podejście do tematyki bezpieczeństwa SAP wymaga całościowego spojrzenia na procesy zachodzące w organizacji. Podstawą jest zawsze utworzenie odpowiedniej strategii bezpieczeństwa, dającej wysokopoziomowe wytyczne, pozwalające na budowę spójnych procesów zarządzania dostępem, a co za tym idzie pozwalające na uporządkowanie zarówno działań operacyjnych, jak i autoryzacji w systemie SAP.

Audyt uprawnień

Ważnym elementem oceny bezpieczeństwa jest przeprowadzanie audytu i określenie aktualnego stanu systemu. Podstawową takiej oceny jest weryfikacja aktualnych uprawnień użytkowników w systemie. Proces taki może odbyć się zarówno dla użytkowników biznesowych, jak również pracowników i kontraktorów IT.

Audyt konfiguracji

Ważnym elementem oceny aktualnego stanu systemu jest przegląd konfiguracji bezpieczeństwa dla kluczowych obszarów BASIS i ustawień parametrów SAP. Jest to niezbędne dla zdiagnozowania poziomu bezpieczeństwa SAP oraz ustalenia i usunięcia potencjalnych słabości systemu. Dzięki rozpoznaniu i wyeliminowaniu tych elementów przez naszych ekspertów organizacja będzie w pełni gotowa na każdy audyt bezpieczeństwa, zarówno dedykowany, jak również ten, wykonywany na potrzeby badania sprawozdań finansowych.

Budowa ról i uprawnień w systemie SAP

Nasza Firma bazując na kompetencjach audytowych oraz wiedzy konsultantów modułowych oferuje usługi w zakresie przebudowy ról i autoryzacji w systemie SAP - od opracowania koncepcji biznesowej ról z uwzględnieniem matryc SoD (z ang. Segregation of Duties), aż do technicznego wdrożenia ról w systemach SAP i wsparcia powdrożeniowego. Nasza propozycja wyróżnia się kompleksowym podejściem uwzględniającym zarówno wymogi wewnętrzne przedsiębiorstwa, jak również zewnętrzne regulacje.

Podejście takie pozwala organizacji na spełnienie biznesowych założeń projektu oraz osiągniecie zgodności wymaganiami prawnymi. Zaadresowanie tych dwóch aspektów znacząco ogranicza koszty utrzymania katalogu ról, minimalizując przy tym ryzyko prawne i finansowe, wynikające z niedostosowania do aktualnych uregulowań.

Przegląd i certyfikacja uprawnień

Jednym z większych wyzwań, przed którym stają obecnie osoby odpowiedzialne za autoryzacje w systemach SAP jest problematyka przeglądów i certyfikacji uprawnień. Specyfika autoryzacji w SAP oraz niejednokrotnie duża ilość użytkowników w systemie powoduje, że czas takiego przeglądu oraz nakład pracy wymagany do jego wykonania jest bardzo często nieakceptowalny. W skrajnych przypadkach proces ten nie jest wykonywany w pełnym zakresie lub nie odbywa się wcale. Dzięki naszemu doświadczeniu jesteśmy w stanie zoptymalizować procesy przeglądu uprawnień oraz je zautomatyzować, korzystając z narzędzi klasy GRC (SAP GRC, smartGRC). Ze względu na fakt, że przeglądy i certyfikacja uprawnień są procesami powtarzalnymi, optymalizacja w tym zakresie może przynieść znaczące oszczędności wykorzystania wewnętrznych zasobów – zarówno po stronie IT przygotowującego przegląd, jak również po stronie departamentów biznesowych, które często odpowiedzialne są za weryfikację uprawnień.

Wsparcie

Praca nad wzmocnieniem bezpieczeństwa SAP i autoryzacjami są procesami, na które bezpośredni wpływ wywierają audyty, wdrożenia nowych funkcjonalności, czy zmiany w otoczeniu prawnym. Dostosowanie organizacji do nowych wymogów jest działaniem wymagającym gruntownej wiedzy dziedzinowej i znajomości najlepszych praktyk rynkowych.

Jako odpowiedź na te wyzwania oferujemy usługę wsparcia zespołów SAP security w zakresie:

- Budowy ról i autoryzacji SAP – analiza i projektowanie katalogów ról, techniczna implementacja ról, wsparcie w testach w ról, wsparcie po-wdrożeniowe.

- Wsparcia w zakresie implementacji nowych wymagań dla aktualnego katalogu ról – np. ograniczenie dostępu do danych osobowych, implementacja rozdziału obowiązków (SoD), usuwanie krytycznych dostępów.

- Wsparcie przy migracji do S/4HANA – dostosowanie istniejących katalogów ról do wymagań S/4HANA, ocena i implementacja zmian w matrycach rozdziału obowiązków (SoD).

- Wdrożenia i wsparcia dla narzędzi klasy GRC takich jak smartGRC, SAP GRC i inne – implementacja dodatkowych funkcjonalności i obszarów, obsługa błędów, wsparcie użytkowników.

- Budowy i modyfikacji matryc rozdziału obowiązków (SoD) – analiza sytuacji obecnej i wymagań klienta, mapowanie transakcji, implementacja zmian w matrycy, testy.

- Wsparcia użytkowników - obsługa ticketów, przygotowywanie raportów i analiz, wsparcie podczas analiz SoD, przeglądów i certyfikacji uprawnień.

Formy współpracy

Wynajem konsultantów

W tym modelu współpracy konsultant pracuje w pełnym wymiarze czasu pracy pod kierownictwem klienta, realizując zlecone przez niego zadania. Wynajem konsultantów jest idealną propozycją dla firm, które:

- Mają problemy kadrowe i na okres rekrutacji potrzebują pracowników tymczasowych.

- Nie są w stanie w pełni obsłużyć wszystkich procesów z uwagi na wzmożoną koncentrację zasobów na priorytetach organizacji.

- Nie posiadają odpowiedniej wiedzy do przeprowadzenia zleconych zadań.

Wsparcie na żądanie

Realizowane w formule time-material lub jako pakiety dniówek. Ten typ współpracy sprawdzi się w sytuacji, gdy firma potrzebuje rozwiązać bieżące problemy z zakresu GRC / autoryzacji, a nie chce zatrudniać na stałe konsultantów. Podejście takie pozwala na ograniczenie kosztów związanych z rekrutacją i zwiększaniem zespołu.